网站屏蔽不良或恶意 IP 的方法指南

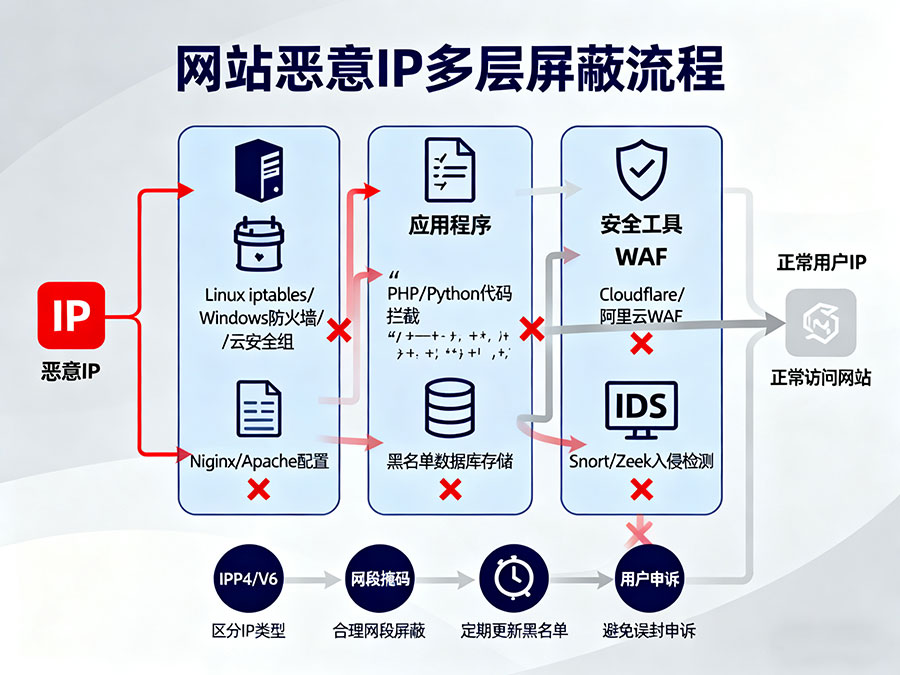

在网站运营过程中,不良或恶意 IP 的存在会对网站的安全、稳定性以及用户体验造成严重威胁,例如发起恶意攻击、大量抓取网站数据、发送垃圾信息等。因此,及时有效地屏蔽这些不良或恶意 IP,是保障网站正常运行的关键环节。以下将从多个层面详细介绍网站屏蔽不良或恶意 IP 的具体方法。

一、服务器层面屏蔽(高效直接)

服务器层面的屏蔽方式直接作用于服务器的网络访问控制,能够在请求到达网站应用程序之前就进行拦截,具有高效、直接的特点,是很多网站优先选择的屏蔽方式。

1. 防火墙屏蔽(推荐)

防火墙作为服务器网络安全的第一道防线,能够根据预设规则对进出服务器的网络流量进行过滤,从而实现对不良或恶意 IP 的屏蔽。

Linux 系统:在 Linux 系统中,常用的防火墙工具是iptables和firewalld。使用iptables屏蔽 IP 的命令格式如下:iptables -A INPUT -s 恶意IP -j DROP,该命令表示在 INPUT 链(进入服务器的流量链)中添加一条规则,拒绝来自指定 “恶意 IP” 的所有请求。如果需要屏蔽多个 IP,可以多次执行类似命令;若要屏蔽某个 IP 段,例如192.168.1.0/24,命令则为iptables -A INPUT -s 192.168.1.0/24 -j DROP。而firewalld作为iptables的前端管理工具,操作更为便捷,通过firewall-cmd --permanent --add-rich-rule='rule family="ipv4" source address="恶意IP" reject'命令,即可永久添加屏蔽指定恶意 IP 的规则,添加完成后需执行firewall-cmd --reload命令使规则生效。

Windows 服务器:Windows 服务器自带 “高级防火墙” 功能,用户可通过图形化界面进行操作。具体步骤为:打开 “控制面板”,进入 “系统和安全”,选择 “Windows Defender 防火墙”,点击左侧 “高级设置” 进入 “高级安全 Windows Defender 防火墙” 界面。在 “入站规则” 处右键选择 “新建规则”,规则类型选择 “自定义”,程序选择 “所有程序”,协议和端口根据实际需求设置(通常选择 “所有协议”),在 “作用域” 的 “远程 IP 地址” 栏中添加需要屏蔽的恶意 IP,操作选择 “阻止连接”,最后为规则命名并完成创建,即可实现对指定恶意 IP 的屏蔽。

云服务器:目前市面上主流的云服务器厂商,如阿里云、腾讯云、华为云等,都为用户提供了安全组功能。安全组相当于云服务器的虚拟防火墙,用户无需登录服务器,只需在云厂商的控制台中找到对应的云服务器实例,进入安全组配置页面,添加 IP 黑名单规则,即可屏蔽指定的恶意 IP。这种方式不仅操作便捷,还支持批量添加和管理 IP,非常适合对大规模 IP 进行屏蔽管理。

2. 服务器配置文件

除了利用防火墙工具,部分服务器软件(如 Nginx、Apache)也允许用户在其配置文件中直接设置规则,实现对不良或恶意 IP 的屏蔽。

Nginx:用户可在 Nginx 的主配置文件nginx.conf或对应站点的配置文件中添加屏蔽规则。若要屏蔽单个 IP,添加deny 恶意IP;即可;若要屏蔽某个 IP 段,例如192.168.1.0/24,则添加deny 192.168.1.0/24;。添加完成后,需要执行nginx -t命令检查配置文件是否有误,若显示 “test is successful”,再执行nginx -s reload命令重新加载配置文件,使屏蔽规则生效。

Apache:在 Apache 服务器中,可在主配置文件httpd.conf或站点目录下的.htaccess文件中添加屏蔽规则。具体规则如下:

Order Allow,DenyDeny from 恶意IPAllow from all

其中,“Deny from 恶意 IP” 用于指定需要屏蔽的 IP,若要屏蔽多个 IP,可在后面依次添加;“Allow from all” 表示允许除被屏蔽 IP 外的其他所有 IP 访问。配置完成后,重启 Apache 服务器(如执行service httpd restart命令),规则即可生效。

二、应用程序层面屏蔽(灵活可控)

应用程序层面的屏蔽方式是在网站的后端应用程序中通过代码逻辑实现对不良或恶意 IP 的识别和拦截,具有灵活可控的特点,能够根据网站的具体业务需求进行个性化的屏蔽设置。

1. 代码逻辑拦截

在网站后端开发过程中,开发人员可以在代码中获取访问者的 IP 地址,然后与预设的不良或恶意 IP 黑名单进行对比,若访问者 IP 在黑名单中,则拒绝为其提供服务。以常见的后端开发语言为例:

PHP:在 PHP 中,可以通过$_SERVER['REMOTE_ADDR']获取访问者的 IP 地址。然后定义一个包含不良或恶意 IP 的数组,通过in_array()函数判断访问者 IP 是否在该数组中,若存在则输出 “禁止访问” 信息并终止程序执行。示例代码如下:

$blacklist = array('恶意IP1', '恶意IP2', '恶意IP3');$clientIp = $_SERVER['REMOTE_ADDR'];if (in_array($clientIp, $blacklist)) {echo "您的IP地址已被禁止访问本网站!";exit;}Python(Django 框架):在 Django 框架中,可以通过中间件实现对 IP 的拦截。首先创建一个中间件类,在process_request方法中获取访问者的 IP 地址(request.META.get('REMOTE_ADDR')),然后与预设的黑名单进行对比,若匹配则返回HttpResponseForbidden对象,拒绝请求。示例代码如下:

from django.http import HttpResponseForbiddenclass BlockMaliciousIpMiddleware:def __init__(self, get_response):self.get_response = get_responseself.blacklist = {'恶意IP1', '恶意IP2', '恶意IP3'}def __call__(self, request):client_ip = request.META.get('REMOTE_ADDR')if client_ip in self.blacklist:return HttpResponseForbidden("您的IP地址已被禁止访问本网站!")response = self.get_response(request)return response之后,在 Django 项目的settings.py文件中的MIDDLEWARE列表中添加该中间件,即可实现 IP 拦截功能。

2. 数据库存储黑名单

当网站需要管理大量的不良或恶意 IP,且需要频繁地添加、删除或修改黑名单时,将黑名单存储在数据库中是一种更为高效和便捷的方式。具体实现步骤如下:

首先,在数据库中创建一个用于存储不良或恶意 IP 的表,表结构可包含id(主键)、ip_address(存储 IP 地址)、add_time(添加时间)、reason(屏蔽原因)等字段。

然后,在网站后端程序中,通过数据库操作(如 SQL 查询)获取黑名单中的 IP 地址列表。在处理用户请求时,获取访问者的 IP 地址,并与数据库中的黑名单进行比对。若访问者 IP 在黑名单中,则拒绝其访问;若不在,则正常处理请求。

此外,还可以开发一个后台管理界面,方便网站管理员对数据库中的黑名单进行管理,如添加新的恶意 IP、删除误判的 IP、修改 IP 的屏蔽原因和屏蔽时长等。这种方式能够实现黑名单的动态管理,适应网站安全防护的动态需求。

三、借助安全工具或服务(自动化防护)

随着网络安全技术的不断发展,越来越多的专业安全工具和服务应运而生,这些工具和服务能够实现对不良或恶意 IP 的自动化识别和屏蔽,大大减轻了网站管理员的工作负担,提高了网站安全防护的效率和准确性。

1. WAF(Web 应用防火墙)

WAF(Web 应用防火墙)是一种专门针对 Web 应用程序的安全防护工具,它能够通过对 HTTP/HTTPS 请求进行深度检测和分析,识别出其中的恶意请求(如 SQL 注入、XSS 攻击、命令注入等),并对发起这些恶意请求的 IP 进行屏蔽。

目前市面上常见的 WAF 产品包括 Cloudflare、阿里云 WAF、腾讯云 WAF、百度云 WAF 以及开源的 ModSecurity 等。以 Cloudflare 为例,用户只需将网站的 DNS 解析指向 Cloudflare 的服务器,Cloudflare 就会自动对所有访问网站的流量进行检测和过滤。当检测到某个 IP 发起恶意请求时,会自动将该 IP 加入黑名单,阻止其后续对网站的访问。同时,用户还可以在 Cloudflare 的控制台中根据自己的需求自定义屏蔽规则,如屏蔽特定国家或地区的 IP、屏蔽特定 User-Agent 的请求等。

ModSecurity 作为一款开源的 WAF,能够与 Apache、Nginx、IIS 等主流 Web 服务器进行集成。用户可以通过配置 ModSecurity 的规则集(如 OWASP ModSecurity Core Rule Set)来实现对恶意 IP 的识别和屏蔽。ModSecurity 支持实时监控和日志记录,方便用户查看和分析网站的访问情况以及恶意攻击事件。

2. 入侵检测系统(IDS)

入侵检测系统(IDS)是一种能够监控网络或系统中发生的事件,并对这些事件进行分析,以识别出潜在的入侵行为的安全工具。当 IDS 检测到某个 IP 存在恶意行为(如频繁扫描服务器端口、尝试非法登录服务器、发送异常流量等)时,会及时发出告警信息,并且可以与防火墙等安全设备进行联动,自动将该恶意 IP 加入防火墙的黑名单,实现对其的屏蔽。

常见的 IDS 产品有 Snort、Suricata、Bro(现已更名为 Zeek)等。Snort 作为一款开源的网络入侵检测系统,具有强大的规则配置功能和灵活的扩展性。用户可以根据自己的需求编写 Snort 规则,用于检测特定类型的恶意行为。当 Snort 检测到符合规则的恶意行为时,除了发出告警外,还可以通过执行预设的脚本命令,调用防火墙工具(如 iptables)将恶意 IP 屏蔽。例如,当 Snort 检测到某个 IP 正在发起 SSH 暴力破解攻击时,可以触发脚本执行iptables -A INPUT -s 恶意IP -p tcp --dport 22 -j DROP命令,屏蔽该 IP 对 SSH 端口(22 端口)的访问。

四、注意事项

在对网站不良或恶意 IP 进行屏蔽的过程中,为了确保屏蔽效果的同时,避免对正常用户的访问造成影响,还需要注意以下几点:

1. IP 类型区分

当前互联网中同时存在 IPv4 和 IPv6 两种 IP 地址类型,在进行 IP 屏蔽时,需要明确所要屏蔽的 IP 是 IPv4 还是 IPv6 类型,避免因 IP 类型混淆而导致屏蔽失效或误屏蔽的情况发生。例如,在使用防火墙或服务器配置文件进行 IP 屏蔽时,需要分别针对 IPv4 和 IPv6 设置相应的屏蔽规则。

2. 网段屏蔽的合理使用

当发现多个不良或恶意 IP 来自同一网段时,采用网段屏蔽的方式能够大大提高屏蔽效率,减少屏蔽规则的数量。但在使用网段屏蔽时,需要谨慎选择网段范围,避免因网段范围过大而误屏蔽该网段内的正常用户 IP。例如,如果恶意 IP 集中在192.168.1.100 - 192.168.1.200之间,那么可以选择屏蔽192.168.1.100/28(该网段包含192.168.1.96 - 192.168.1.111)或192.168.1.128/27(该网段包含192.168.1.128 - 192.168.1.159)等更精确的网段,而不是直接屏蔽192.168.1.0/24整个大网段。

3. 定期更新黑名单

不良或恶意 IP 具有动态变化的特点,一些恶意攻击者可能会不断更换 IP 地址来躲避屏蔽。因此,网站管理员需要定期对网站的访问日志进行分析,及时发现新的不良或恶意 IP,并将其添加到黑名单中。同时,对于一些已经长时间没有出现恶意行为的 IP,也可以考虑将其从黑名单中移除,以保证黑名单的有效性和精简性。

4. 避免误封正常用户 IP

在进行 IP 屏蔽操作之前,必须对 IP 的恶意性进行充分的验证和确认,避免因误判而屏蔽正常用户的 IP 地址,影响用户的正常访问体验。可以通过多种方式来验证 IP 的恶意性,如查看该 IP 的访问频率、访问内容、是否发起过恶意请求等。对于一些疑似恶意的 IP,可以先采取临时限制措施(如限制访问速度、限制访问次数等),观察一段时间后再决定是否进行永久屏蔽。此外,还可以为用户提供申诉渠道,当用户认为自己的 IP 被误封时,可以通过申诉渠道向网站管理员提交申诉请求,管理员在核实情况后,及时为用户解除屏蔽。

通过以上多种层面的屏蔽方法和注意事项的综合运用,网站能够有效地拦截不良或恶意 IP 的访问,保障网站的安全稳定运行,为用户提供良好的访问体验。对于不同规模和类型的网站,可以根据自身的实际情况和需求,选择合适的屏蔽方式或组合使用多种屏蔽方式,以达到最佳的安全防护效果。

相关热词搜索: 网站屏蔽不良IP,网站屏蔽恶意IP,屏蔽IP方法指南

- 上一篇:关于天水高等教育学校网站建设的几点意见

- 下一篇:没有了